martes, 7 de junio de 2016

Concepto de Seguridad y sus Estándares.

A grandes rasgos, puede afirmarse que este concepto que proviene del latín securitas hace foco en la característica de seguro, es decir, realza la propiedad de algo donde no se registran peligros, daños ni riesgos. Una cosa segura es algo firme, cierto e indubitable. La seguridad, por lo tanto, puede considerarse como una certeza.

El Estándar de Seguridad - ISO 17799

El estándar de seguridad ISO 17799 fue preparado por la British Standard Institution (con el nombre de BS 7799) y fue adoptado por el comité técnico de la ISO en Diciembre del año 2000. El estándar hace referencia a diez aspectos primordiales para la seguridad informática.

Estos aspectos son: Planes de Contingencia, Control de Acceso a los sistemas, Mantenimiento y desarrollo de aplicaciones, Seguridad Física, Cumplimiento, Seguridad Personal, Seguridad de la Organización, Administración de Operaciones, Control y Clasificación de la Información y Políticas de Seguridad.

ESTÁNDAR ISO 17799 -

Políticas Políticas de Seguridad:

•Documento de la Política de Seguridad

•Revisión y Evaluación

• Seguridad Organizacional

•Infraestructura

•Ente colegiado de Seguridad Informática

•Coordinación de Seguridad Informática

•Nombramiento de Responsables de SI

•Proceso de autorización para oficinas de SI

•Personal especializado en SI

•Cooperación entre Organizaciones

•Revisión independiente de SI

•Seguridad de Ingreso a Terceros

•Identificación de riesgos por Ingreso de 3ros

•Requisitos en Contratos con 3ros

•Outsourcing

•Requisitos en Contratos de Outsourcing ESTANDAR ISO 17799 – Control de Acceso

•Control de Acceso a Red

•Políticas de uso de servicios de red

•Acceso reforzado

•Autenticación de usuarios en conexión externa

•Autenticación de nodos

•Diagnóstico Remoto de Protección de Puertos

•Segregación en redes

•Control de Conexión de Redes

•Control de Enrutamiento de Redes

•Seguridad de servicios de red Control de acceso a Sistemas Operativos •Identificación automática de terminales

•Procedimientos de Log-on a Terminales

•Identificación y autenticación de usuarios

•Sistema de administración de contraseñas •Uso de utilidades del sistema •Alarma para usuarios de seguridad

•“Terminal Time-out” Límites de tiempo a estaciones.

Estándares de Seguridad - BS7799 / ISO 17799

SEGURIDAD EN CONEXIONES CON TERCEROS: Objetivo: Mantener la seguridad de la información de la organización que es accesada por terceros. El acceso a la información de la organización por parte de terceros debe ser controlado. Se debe hacer un análisis de riesgos para determinar las implicaciones en seguridad y los requerimientos de control. Los controles que se definan deben ser definidos en el contrato que se firme con el tercero.

Estándares de Seguridad - BS7799 / ISO 17799

POLITICA DE SEGURIDAD INFORMATICA: Objetivo: Proveer directrices a la administración y soporte para la seguridad de la información. La administración debe ser capaz de definir la dirección de las políticas de Seguridad de la información. Además debe establecer un claro y firme compromiso con estas políticas y divulgarlas a través de toda la organización.

miércoles, 25 de mayo de 2016

Organización Lógica y Física.

La organización de archivos es la forma en que se distribuyen los archivos en el almacenamiento secundario y cómo se representan para los usuarios.

Diversos criterios son importantes en la elección de una organización de archivos:

- Acceso rápido para la recuperación eficaz de información.

- Facilidad de actualización para ayudar a mantener la información al día.

- Mantenimiento sencillo para reducir costes y la posibilidad de errores.

- Fiabilidad para asegurar la consistencia de los datos.

Organización Lógica.

La mayoría de las computadoras organizan los archivos en jerarquías llamadas carpetas, directorios o catálogos (El concepto es el mismo independiente de la terminología usada).

La mayor parte de las estructuras de organizaciones alternativas de archivos se encuentran dentro de estas cinco categorías:

- Pilas: Es la forma más fácil de organizar un archivo. Los datos se recogen en el orden en que llegan. Su objetivo es simplemente acumular una masa de datos y guardarla.

- Archivos Secuenciales: Se emplea un formato fijo para los registros, son de la misma longitud y consta del mismo número de campos de tamaño fijo con un orden determinado.

- Archivos Secuenciales Indexados: Los registros se organizan en una secuencia basada en un campo clave presentando dos características, un índice del archivo para soportar los accesos aleatorios y un archivo de desbordamiento. El índice proporciona un capacidad de búsqueda para llegar rápidamente al registro deseado y el archivo de desbordamiento es similar al archivo secuencial, pero está integrado de forma que los archivos de desbordamiento se ubiquen siguiendo un puntero desde su registro predecesor.

- Archivos Indexados: A los registros se accede solo a través de sus indices. No hay restricción en la ubicación de los registros, al menos un índice contiene un puntero a cada registro y pueden emplearse registros de longitud variable.

Organización Física.

Los datos son arreglados de acuerdo a donde se almacenen. Los registro son de longitud fija o variable y pueden organizarse de varias formas para constituir archivos físicos.

La longitud fija produce un desperdicio de espacio dado que en algunas ocasiones no se ocupa en su totalidad la longitud, pero nos facilita la localización y extracción de la información.

La longitud variable nos permite aprovechar mejor el espacio, pero complica la localización y extracción de información.

- Discos Magnéticos: El archivo físico en un disco es una colección de registros físicos de igual tamaño, los cuales pueden estar organizados en forma consecutiva, ligada o con una tabla de mapeo.

- Métodos de Asignación de Espacio Libre: Un método de asignación de espacio libre determina la manera en que un Sistema Operativo controla los lugares del disco que no están siendo ocupados.

- Vector de Bits: Se tiene un arreglo de bits, el numero de bits que tiene, representa cada sector del disco, o sea que si los sectores 10 y 11 ocupados su representación será:

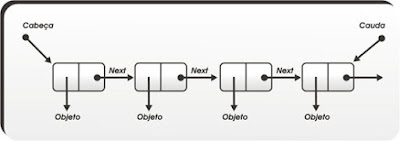

- Lista Ligada: Existe una cabecera en la que se tiene la dirección del primer sector vació, ese sector a su vez, tiene un apuntador al siguiente bloque, y así sucesivamente hasta que se encuentre una marca indicando que ya no hay espacio libre, tal y como se muestra en la siguiente figura.

- Por agrupación: Es similar a la lista ligada, solo que en este se tiene por cada sector, un grupo de apuntadores a varios espacios vacios, al final de cada bloque se tiene un apuntador a otro grupo de apuntadores,observe la figura.

- Por contador: Aquí, por cada conjunto de bloques contiguos que estén vacíos, se tiene por cada apuntador un número de inicio y el tamaño del grupo de sectores vacíos.

martes, 3 de mayo de 2016

Actividad 4 - Características de Hardware de E/S.

La computadora se compone de dos partes principales, el hardware y el software.

Hardware: Hardware son todos aquellos componentes físicos de una computadora, todo lo visible y tangible. Algunos componentes del hardware son:

Teclado: Dispositivo de entrada más comunmente utilizado que encontramos en todos los equipos computacionales. El teclado se encuentra compuesto de 3 partes: teclas de función, teclas alfanuméricas y teclas numéricas.

Mouse: Es el segundo dispositivo de entrada más utilizado. El mouse o ratón es arrastrado a lo largo de una superficie para maniobrar un apuntador en la pantalla del monitor.

CPU: El CPU (Central Proccesor Unit) es el responsable de controlar el flujo de datos (Actividades de Entrada y Salida E/S) y de la ejecución de las instrucciones de los programas sobre los datos. Realiza todos los cálculos (suma, resta, multiplicación, división y compara números y caracteres). Es el "cerebro" de la computadora.

Las computadoras usan 2 tipos de memoria primaria:

ROM (read only memory): memoria de sólo lectura, en la cual se almacena ciertos programas e información que necesita la computadora las cuales están grabadas permanentemente y no pueden ser modificadas por el programador.

RAM (Random access memory): memoria de acceso aleatorio, la utiliza el usuario mediante sus programas, y es volátil. La memoria del equipo permite almacenar datos de entrada, instrucciones de los programas que se están ejecutando en ese momento, los dato s resultados del procesamiento y los datos que se preparan para la salida. Los datos proporcionados a la computadora permanecen en el almacenamiento primario hasta que se utilizan en el procesamiento. Durante el procesamiento, el almacenamiento primario almacena los datos intermedios y finales de todas las operaciones a ritméticas y lógicas.

Monitores: El monitor ó pantalla de vídeo, es el dispositivo de salida más común. Hay algunos que forman parte del cuerpo de la computadora y otros están separados de la misma.

Impresoras: Dispositivo que convierte la salida de la computadora en imágenes impresas. Las impresoras se pueden dividir en 2 tipos: las de impacto y las de no impacto.

Software: El software es el conjunto de instrucciones que las computadoras emplean para manipular datos. Sin el software, la computadora sería un conjunto de medios sin utilizar. Al cargar los programas en una computadora, la máquina actuará como si recibier a una educación instantánea; de pronto "sabe" cómo pensar y cómo operar.

El Software es un conjunto de programas, documentos, procedimientos, y rutinas asociados con la operación de un sistema de computo. Distinguiéndose del hardware. Comúnmente a los programas de computación se les llama software; el software asegura que el programa o sistema cumpla por completo con sus objetivos, opera con eficiencia, esta adecuadamente documentado, y suficientemente sencillo de operar. Es simp lemente el conjunto de instrucciones individuales que se le proporciona al microprocesador para que pueda procesar los datos y generar los resultados esperados.

El hardware por si solo no puede hacer nada, pues es necesario que exista el software, que es el conjunto de instrucciones que hacen funcionar al hardware.

Fuente:

http://www.e-mas.co.cl/categorias/informatica/defcomp.htm

Actividad 3. Problemas para el manejo de dispositivos de E/S.

Problemas de Uso Compartido

Otro problema que se presenta con frecuencia, es cuando distintas aplicaciones intentan acceder a un dispositivo (ya sea para escribir o leer datos) pero éste se encuentra en uso por otro programa, y el Sistema tiene que bloquearlo, como con el caso de la memoria protegida, para que sea utilizable hasta que un programa detenga su uso.

Problemas con Buffers

Uno de los principales problemas que se presenta es el del manejo de buffers, y consiste en determinar tan pronto como sea posible que un dispositivo de entrada y salida ha finalizado una operación. Este problema se resuelve mediante las interrupciones. Tan pronto como un dispositivo entrada y salida acaba con una operación interrumpe a la CPU, en ese momento la CPU detiene lo que está haciendo e inmediatamente transfiere el control a una posición determinada.

Problemas al momento de manejar archivos

Uno de los problemas mas frecuentes en el manejo de archivos son los DEADLOCK, un deadlock es una situación no deseada de espera indefinida y se da cuando en un grupo de procesos, dos o más procesos de ese grupo esperan por llevar a cabo una tarea que será ejecutada por otro proceso del mismo grupo, entonces se produce el bloqueo. Los bloqueos se dan tanto en los sistemas operativos tradicionales como en los distribuidos, solo que en estos últimos es más difícil de prevenirlos, evitarlos e incluso detectarlos, y si se los logra detectar es muy complicado solucionarlos ya que la información se encuentra dispersa por todo el sistema.

Una vez que un deadlock se detecta, es obvio que el sistema está en problemas y lo único que resta por hacer es una de dos cosas: tener algún mecanismo de suspensión o reanudación que permita copiar todo el contexto de un proceso incluyendo valores de memoria y aspecto de los periféricos que esté usando para reanudarlo otro día, o simplemente eliminar un proceso o arrebatarle el recurso, causando para ese proceso la pérdida de datos y tiempo.

Existen tambien varias causas para que los dispositivos de E/S presenten errores, como lo son drivers desactualizados y/o una mala instalación de éstos; que el sistema intente utilizar de una manera incorrecta/incompatible el dispositivo en cuestión, o daño físico del periférico.

- FALLA: EL EQUIPO NO DA VIDEO.Verifique el cable de alimentación de AC (Cable A) y que el monitor este encendido.Trate de ubicar un cable para monitor que usted sepa que esta bueno (Cable B). Si con el cable A el monitor no enciende y con el cable B en monitor enciende, entonces el Cable A probablemente este abierto por dentro, en este caso asegúrese con un multímetro y reemplaza el cable.

-

FALLA: LAS IMÁGENES DEL MONITOR NO TIENEN TODOS LOS COLORES.Verifique que los controladores de video del adaptador de video estén bien instalados.Esto se hace viendo las propiedades del Sistema desde Windows en la opción Administrador de Dispositivos de la categoría Sistema del Panel de Control. Si tiene un signo de exclamación, significa que a) Los controladores del Dispositivo no están instalados correctamente, b) El dispositivo tiene un conflicto de recursos (IRQ) direcciones de memorias, c) la configuración del adaptador de video no esta bien y se corrige en las propiedades de la pantalla en la opción Configuración, asignando los colores a 16.000.000 o mas colores.

- FALLA: EL PUNTERO DEL MOUSE NO SE MUEVE·Verifique que el cable del Mouse este correctamente instalado en sus puerto. Revise los controladores del Mouse en el administrador de dispositivos.·Asegúrese que el puerto COMM1 este habilitado en el BIOS del PC.·Chequee que la faja de interfaz del puerto COMM1 este conectada correctamente en la tarjeta madre y que este funcionando.·Destape el mouse y revise que los lectores ópticos este derechos y el cable no este abierto por dentro con un multímetro.·Cerciórese que el Mouse no este utilizando los mismo recurso de otros dispositivos.

- FALLA: TECLADO NO RESPONDE·Reinicie el equipo. Posiblemente Windows que colgó y el teclado no respondía.·Presione la tecla DEL para verificar si el teclado responde en modo MS-DOS. Debería entrar en la CMOS o BIOS del equipo.·Verifique el no exista un administrador de políticas del sistema o Virus que deshabilite el teclado al cargar Windows. Muchos administradores de Sistemas deshabilitan el teclado en el archivo MS-DOS.SYS.·Verifique el cable del teclado con un multímetro Si esta abierto uno de sus cable internos, debería reemplazar el cable completo por otro de igual modelo o reparar la parte dañada pero con estética. OJO. Nunca coloque otro cable diferente porque podría quemar el teclado y su puerto en la tarjeta madre cuando lo conecte.

Fuentes:

http://sisinfo.itc.mx/users/ISCSO/eq10/Tema3-Prob_ES.html

martes, 26 de abril de 2016

Dispositivos y manejadores de dispositivos mediante conceptos e imagenes.

Dispositivos de bloques.

Un dispositivo de bloques, en informática, es un componente de la computadora en el que los datos se transmiten en conjuntos indivisibles en la comunicación con la unidad central de proceso.

Un ejemplo típico de dispositivo de bloque es un disco duro, que está ordenado internamente en sectores que típicamente son de 512 bytes, y al escribir o al leer del disco es necesario transferir esa cantidad de información como conjunto.

Dispositivos de Caracteres.

Un dispositivo de caracteres, en informática es un componente del ordenador que se comunica con la unidad central de proceso por medio de bytes individuales.

Ejemplos de dispositivos de caracteres son impresoras y teclados, que permiten el manejo de un solo byte a la vez.

Manejadores de Dispositivos.

Cada controlador posee uno o más registros de dispositivos:

- Se utilizan para darle los comandos.

- Los manejadores de dispositivos proveen estos comandos y verifican su ejecución adecuada.

La labor de un manejador de dispositivos es la de:

- Aceptar las solicitudes abstractas que le hace el software independiente del dispositivo.

- Verificar la ejecución de dichas solicitudes.

Si al recibir una solicitud el manejador esta ocupado con otra solicitud, agregara la nueva solicitud a una cola de solicitudes pendientes.

La solicitud de e / s, por ej. para un disco, se debe traducir de términos abstractos a términos concretos:

La solicitud de e / s, por ej. para un disco, se debe traducir de términos abstractos a términos concretos:

- El manejador de disco debe: (ver figura 4.1.2)

- Estimar el lugar donde se encuentra en realidad el bloque solicitado.

- Verificar si el motor de la unidad funciona.

- Verificar si el brazo esta colocado en el cilindro adecuado, etc.

- Resumiendo: debe decidir cuales son las operaciones necesarias del controlador y su orden.

- Envía los comandos al controlador al escribir en los registros de dispositivo del mismo.

- Frecuentemente el manejador del dispositivo se bloquea hasta que el controlador realiza cierto trabajo; una interrupción lo libera de este bloqueo.

- Al finalizar la operación debe verificar los errores.

- Si todo esta o.k. transferirá los datos al software independiente del dispositivo.

- Regresa información de estado sobre los errores a quien lo llamo.

- Inicia otra solicitud pendiente o queda en espera.

Actividad 2 - Mecanismos y Funciones de los Manejadores de Dispositivos.

¿Qué es un Device Driver?

En inglés “Device Drivers”, son piezas de software que se adicionan a los sistemas operativos para permitirles operar dispositivos. Los viejos kernels monolíticos manejaban un conjunto limitado de dispositivos En la actualidad un S.O. debe operar gran multiplicidad de dispositivos, algunos inexistentes cuando el S.O. fue diseñado.Una pieza de software que nos permite acceder a servicios de uno o mas dispositivos. Puede ser provisto por el fabricante del S.O., por el fabricante del dispositivo o por terceros, o incluso, fabricado por el usuario. Es fuertemente dependiente de la plataforma y del dispositivo, y generalmente no es “portable”.

Funciones.

Funciones generalmente realizadas por el software independiente del dispositivo:

- Interfaz uniforme para los manejadores de dispositivos.

- Nombres de los dispositivos.

- Protección del dispositivo.

- Proporcionar un tamaño de bloque independiente del dispositivo.

- Uso de buffer.

- Asignación de espacio en los dispositivos por bloques.

- Asignación y liberación de los dispositivos de uso exclusivo.

- Informe de errores.

Clases.

● Kernel Space: el DD es integrado al código del

Kernel del SO, y corre en la región de memoria

y con el nivel de privilegio de Kernel. Las fallas

del DD pueden comprometer la estabilidad de

todo el sistema.

● User Space: el DD corre como una aplicación

de usuario, sin privilegios especiales y en su

espacio de memoria propio.

Los DD deben transferir datos desde o hacia la

periferia -un disco rígido, un enlace de

comunicaciones o un sensor- a la memoria del

computador en forma eficiente y previsible

Ciclo de vida.

Un DD puede estar integrado en forma rígida

con el SO o puede ser cargado y descargado

bajo demanda.

● Ejemplo del primer caso son los DD de discos

internos de una computadora

● Ejemplo del segundo caso es el de los

dispositivos “plug-and-play”.

Marcos de desarrollo.

Por la complejidad inherente al desarrollo de

DD, los sistemas operativos modernos brindan

entornos de programación que proveen

funcionalidades de base y permiten al

diseñador de DD centrarse en el manejo del

dispositivo.

Consisten en especificaciones, librerías y

herramientas a disposición del diseñador.

Fuentes:

https://sites.google.com/site/materiasisoperativo/unidad-4-administracion-de-entrada-salida/4-2-mecanismos-y-funciones-de-los-manejadores-de-dispositivos-device-drivers

martes, 19 de abril de 2016

martes, 12 de abril de 2016

Administrador de memoria.

Se refiere a los distintos métodos y operaciones que se encargan de obtener la máxima utilidad de la memoria organizando los procesos y programas que se ejecutan de tal manera que que se aproveche de la mejor manera posible el espacio disponible.

Algoritmo apropiativo parecido al SRT consistente en calcular el Reponse Ratio (Ratio de respuesta) para asignar la CPU a procesos más viejos. (Para evitar la inanición).

Características:

Filosofía

La memoria principal puede ser considerada como un arreglo lineal de localidades de almacenamiento de un byte de tamaño. Cada localidad de almacenamiento tiene asignada una dirección que la indicada.

una de las funciones básica debe implementar un S.O. es la Administración de la Memoria para tener un control sobre los lugares donde están almacenados los procesos y datos que actualmente se están utilizando.

Nota: Sea cual sea el esquema de organización del almacenamiento que se adopte para un sistema especifico, es necesario decidir que estrategias se deben utilizar para obtener un rendimiento optimo.

Realiza una presentacion sobre la organizacion y administracion de la memoria virtual

Esquemas de administrador de memoria.

- Administrador de memoria sin intercambio o paginación.

- Monoprogración sin intercambio o paginación.

- Multiprogramación con particiones fijas,

- Intercambio.

- Multiprogramación con particiones variables.

- Memoria virtual.

- Paginación.

- Algoritmos de reemplazo de paginas.

- Algoritmo de reemplazo de paginas optimo.

- Algoritmo de pagina de uso no muy reciente.

- Algoritmo de reemplazo "primero en entrar, primero en salir FIFO".

- Algoritmo de reemplazo de paginas de la segunda oportunidad.

- Algoritmo de reemplazo de paginas del reloj.

- Segmentación.

Algoritmo apropiativo parecido al SRT consistente en calcular el Reponse Ratio (Ratio de respuesta) para asignar la CPU a procesos más viejos. (Para evitar la inanición).

Características:

- Es muy productivo pero se sobrecarga el sistema.

- Ofrece un buen tiempo de respuesta.

- Equilibra los procesos, aunque da prioridad a los procesos más cortos.

- Evita la inanición (los procesos que envejecen serán ejecutados).

La memoria principal puede ser considerada como un arreglo lineal de localidades de almacenamiento de un byte de tamaño. Cada localidad de almacenamiento tiene asignada una dirección que la indicada.

una de las funciones básica debe implementar un S.O. es la Administración de la Memoria para tener un control sobre los lugares donde están almacenados los procesos y datos que actualmente se están utilizando.

Nota: Sea cual sea el esquema de organización del almacenamiento que se adopte para un sistema especifico, es necesario decidir que estrategias se deben utilizar para obtener un rendimiento optimo.

Realiza una presentacion sobre la organizacion y administracion de la memoria virtual

martes, 5 de abril de 2016

2.6 Técnicas de Administracion del Planificador

Cuando más de un proceso es ejecutable, el Sistema Operativo debe decidir cual de ellos debe ejecutarse en primer termino. Esa parte del sistema operativo que debe de llevar a cabo esa decisión se llama planificador y el algoritmo que utiliza se llama algoritmo de planificación.

FIFO.

FIFO es el acrónimo inglés de First In, First Out (primero en entrar, primero en salir). Un sinónimo de FIFO es FCFS, acrónimo inglés de First Come First Served ( primero en llegar, primero en ser servido). Es un método utilizado en estructuras de datos, contabilidad de costes y teoría de colas.

Guarda analogía con las personas que esperan en una cola y van siendo atendidas en el orden en que llegaron, es decir, que la primera persona que entra es la primera persona que sale.

Mecanismo de scheduling en el cual los procesos se ordenan en una fila, en la cual se ejecutan cada uno de los procesos hasta su finalizacion secuencialmente. Es tremendamente ineficiente.

SJF

El trabajo más corto primero: Llamado también SJF (Shortest Job First). Este algoritmo de planificación reduce la preferencia en favor de los procesos más largos dando más importancia a los procesos cortos, como se muestra en la figura.

El tiempo de espera aumenta de acuerdo con el tamaño de los procesos, pero el tiempo promedio de espera con respecto a otros algoritmos es óptimo.

Es poco predecible.

No es justo con los procesos largos.

Tiene buen tiempo de servicio.

Resulta difícil de llevarse a la práctica por los datos que necesita para realizarse la planificación.

Su característica principal es que cuando se activa el planificador, éste elige el proceso de menor duración. Es decir, introduce una noción de prioridad entre procesos.

La ventaja que presenta este algoritmo sobre el algoritmo FIFO es que minimiza el tiempo de finalización promedio.

FIFO.

FIFO es el acrónimo inglés de First In, First Out (primero en entrar, primero en salir). Un sinónimo de FIFO es FCFS, acrónimo inglés de First Come First Served ( primero en llegar, primero en ser servido). Es un método utilizado en estructuras de datos, contabilidad de costes y teoría de colas.

Guarda analogía con las personas que esperan en una cola y van siendo atendidas en el orden en que llegaron, es decir, que la primera persona que entra es la primera persona que sale.

Mecanismo de scheduling en el cual los procesos se ordenan en una fila, en la cual se ejecutan cada uno de los procesos hasta su finalizacion secuencialmente. Es tremendamente ineficiente.

SJF

El trabajo más corto primero: Llamado también SJF (Shortest Job First). Este algoritmo de planificación reduce la preferencia en favor de los procesos más largos dando más importancia a los procesos cortos, como se muestra en la figura.

Las características de este algoritmo son las siguientes:

El tiempo de espera aumenta de acuerdo con el tamaño de los procesos, pero el tiempo promedio de espera con respecto a otros algoritmos es óptimo.

Es poco predecible.

No es justo con los procesos largos.

Tiene buen tiempo de servicio.

Resulta difícil de llevarse a la práctica por los datos que necesita para realizarse la planificación.

Su característica principal es que cuando se activa el planificador, éste elige el proceso de menor duración. Es decir, introduce una noción de prioridad entre procesos.

La ventaja que presenta este algoritmo sobre el algoritmo FIFO es que minimiza el tiempo de finalización promedio.

RR.

Round robin: Uno de los más antiguos, sencillo, justo y de uso más amplio es el round robin. Cada proceso tiene asignado un intervalo de tiempo de ejecución, llamado su quantum. Si el proceso en ejecución al final de su quantum, otro proceso se apropia de la CPU. Si el proceso esta bloqueado o a terminado antes de consumir su quantum, se altera el uso de la CPU. El Roun Robin es muy fácil de implantar. Todo lo que necesita el planificador es mantener una lista de procesos ejecutables. Cuando el quantum de un proceso se consume, se le coloca al final de la lista.

- Planificación Round Robin.

(a) La lista de procesos ejecutables.

(b) La lista de procesos ejecutables después de agotarse el quantum B.

El único aspecto interesante del round robin es la longitud del quantum. La alternancia entre un proceso y otro necesita cierta cantidad de tiempo para administración.

- Planificación Round Robin.

(a) La lista de procesos ejecutables.

(b) La lista de procesos ejecutables después de agotarse el quantum B.

El único aspecto interesante del round robin es la longitud del quantum. La alternancia entre un proceso y otro necesita cierta cantidad de tiempo para administración.

Quevest-Multilevel.

Un algoritmo de planificación multinivel particiona la cola de listos en colas separadas. Se asignan en forma permanente los trabajos a una cola, generalmente, basándose en alguna propiedad del mismo (requerimientos de memoria, tipo de trabajo), teniendo cada cola su propio algoritmo. Por ejemplo, la cola interactiva podría planificarse usando RR y la batch FIFO.

Ningún trabajo en una cola de baja prioridad puede ejecutarse si las colas con mayor prioridad no están vacías. Si algún trabajo entra en una cola de mayor prioridad, el trabajo de otras colas es interrumpido. (Deitel M. Harvey (2001). Introduccion a los sistemas Operativos).

Multi-Level Feedback Queues.

En colas multinivel realimentadas los trabajos pueden moverse dentro de distintas colas. La idea es separar procesos con distintos tipos de interrupciones de la CPU. Si un trabajo consume mucho tiempo de CPU, será movido a una cola con menor prioridad.

En forma similar, si un proceso espera demasiado tiempo en una cola de baja prioridad, lo moveremos a una cola de mayor prioridad.

En forma similar, si un proceso espera demasiado tiempo en una cola de baja prioridad, lo moveremos a una cola de mayor prioridad.

Fuente:

http://administraciondeprocesos-garcia2.blogspot.mx/2008/10/21-concepto-de-proceso.html

martes, 15 de marzo de 2016

2.4 Concurrencia y Secuenciabilidad.

La concurrencia comprende un gran número de cuestiones de diseño, incluyendo la comunicación entre procesos, comparación y competencia por los recursos, sincronización de la ejecución de varios procesos y asignación del tiempo de procesador a los procesos y es fundamental para que existan diseños como Multiprogramación, Multiproceso y Proceso distribuido.

Fuente:

http://sisinfo.itc.mx/ITC-APIRGG/Materias/Mat1/SistOp-I_Unid3.php#concurrencia

Existen tres modelos de computadora en los que se pueden ejecutar procesos concurrentes:

• Multiprogramación con un único procesador. El sistema operativo se encarga de ir repartiendo el tiempo del procesador entre los distintos procesos, intercalando la ejecución de los mismos para dar así una apariencia de ejecución simultánea.

• Multiprocesador. Es una maquina formada por un conjunto de procesadores que comparten memoria principal. En este tipo de arquitecturas, los procesos concurrentes no sólo pueden intercalar su ejecución sino también superponerla.

• Multicomputadora. Es una maquina de memoria distribuida, que está formada por una serie de computadoras. En este tipo de arquitecturas también es posible la ejecución simultánea de los procesos sobre los diferentes procesadores.

Fuente:

http://sisinfo.itc.mx/ITC-APIRGG/Materias/Mat1/SistOp-I_Unid3.php#concurrencia

martes, 23 de febrero de 2016

Cuestionario.

SISTEMAS OPERATIVOS

1. ¿Qué es la multiprogramación?

Particionar la

memoria en varias piezas, con un trabajo distinto en cada partición. Mientras que un

trabajo esperaba a que se completara una operación de E/S, otro podía estar

usando la CPU.

2. ¿Qué es spooling? ¿Cree usted que las

computadoras avanzadas tendrán spooling como característica estándar en el

futuro?

Spooling: Cada vez

que terminaba un trabajo en ejecución, el sistema operativo podía cargar un

nuevo trabajo del disco en la partición que entonces estaba vacía y lo

ejecutaba.

No, ya que las

maquinas 1401 no eran ya necesarias y desapareció la mayor parte del trabajo

que transportaban las cintas.

3.

En

las primeras computadores, cada byte de datos leído o escrito se manejaba

mediante la CPU (es decir, no había DMA). ¿Qué implicaciones tiene esto para la

multiprogramación?

La solución a la que se llegó fue dividir la memoria en varias secciones, con un trabajo distinto en cada partición. Mientras un trabajo estaba esperando que terminara su E/S, otro podía estar usando la CPU. Si se podían tener en la memoria principal suficientes trabajos a la vez, la CPU podía mantenerse ocupada casi todo el tiempo. Tener múltiples trabajos en la memoria a la vez requiere hardware especial para proteger cada trabajo contra espionaje o p por parte de los demás, pero la 360 y otros sistemas de tercera generación estaban equipados con este hardware.

La solución a la que se llegó fue dividir la memoria en varias secciones, con un trabajo distinto en cada partición. Mientras un trabajo estaba esperando que terminara su E/S, otro podía estar usando la CPU. Si se podían tener en la memoria principal suficientes trabajos a la vez, la CPU podía mantenerse ocupada casi todo el tiempo. Tener múltiples trabajos en la memoria a la vez requiere hardware especial para proteger cada trabajo contra espionaje o p por parte de los demás, pero la 360 y otros sistemas de tercera generación estaban equipados con este hardware.

4. La idea de una familia de computadoras

fue introducida en la década de 1960 con las mainframes IBM System/360. ¿Está

muerta ahora esta idea o siguen en pie?

No, aun esta la fecha los descendientes de este modelo sigue en pie aunque diverge de la original.

No, aun esta la fecha los descendientes de este modelo sigue en pie aunque diverge de la original.

5. Una razón por la cual las GUI no se

adoptaron a la rapidez en un principio fue el costo del hardware necesario para

darles soporte. ¿Cuánta RAM de video se necesita para dar soporte a una

pantalla de texto monocromático de 25 líneas x 80 caracteres? 4KB de memoria RAM ¿Cuánta se necesita para un mapa de

bits de1024 x 768 pixeles o colores de 24 bits? 25165824 ¿Cuál fue el costo de esta RAM con precios

de 1980 (5 dólares/KB)? 122880 dólares. ¿Cuánto

vale ahora? 467001 dólares.

Suscribirse a:

Comentarios (Atom)